Os avanços em inteligência artificial (IA) e aprendizado de máquina permitiram novas tecnologias que possibilitam a interação entre humanos e computadores e/ou dispositivos móveis. Entre essas, é natural vermos pessoas “conversando” com assistentes de voz dos seus gadgets, como a Siri (da Apple), a Bixby (da Samsung), a Alexa (da Amazon), o Google Assistente, etc.

Como dissemos, embora essas tecnologias aumentem a praticidade dos usuários, elas também mudam o cenário das ameaças cibernéticas. Nesse sentido, estudos recentes (como esse [PDF], desenvolvido por pesquisadores da Universidade de Nebraska-Lincoln e da Universidade do Estado de Washington) mostram que é possível explorar a “não-linearidade do microfone de dispositivos móveis” para fornecer ao sistema comandos inaudíveis por meio de sinais de ultrassom.

De acordo com a pesquisa, é possível usar ondas ultrassônicas para “enganar” assistentes de voz a executar várias ações, como tirar fotos, fazer chamadas, enviar mensagens de texto ou mesmo reproduzi-las no alto-falante. Como supracitado, essas ondas são inaudíveis pelos humanos, pois suas frequências encontram-se abaixo (ou acima) do espectro audível. Esse tipo de técnica foi batizada de SurfingAttack.

Ao alavancar as propriedades exclusivas da transmissão acústica em materiais sólidos, projetamos um novo ataque chamado SurfingAttack que permitiria várias rodadas de interações entre o dispositivo controlado por voz e o invasor a uma distância maior e sem necessariamente estar no campo de visão [da vítima]. Ao completar a interação sonora inaudível, o SurfingAttack permite novos cenários de ataque, como roubar uma senha recebida pelo serviço de mensagens curtas (SMS), fazer chamadas de fraudulentas sem o conhecimento dos proprietários, etc.

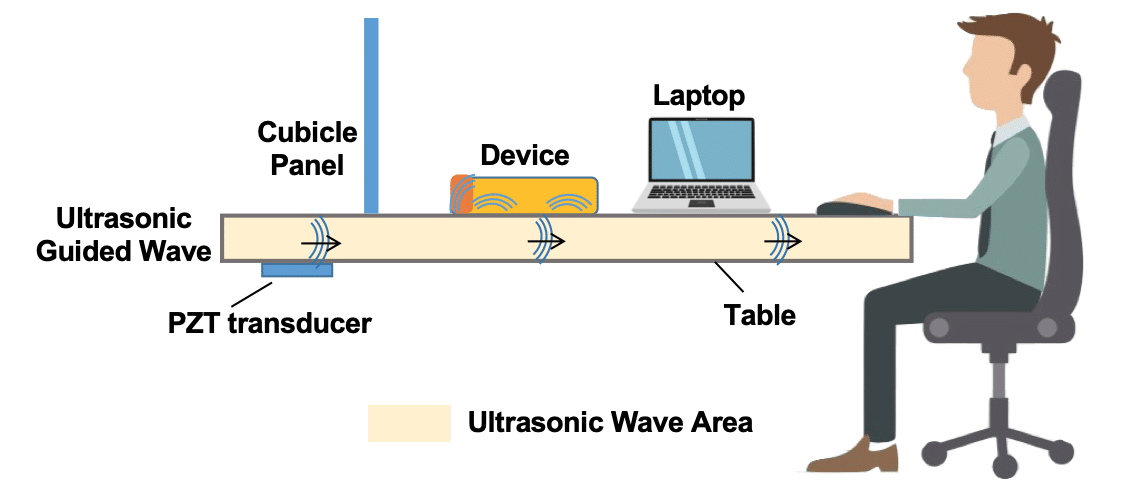

O termo SurfingAttack vem justamente da ideia de que o método utiliza a propagação de ondas por um meio físico para chegar aos dispositivos móveis. Para entender melhor o que isso significa, imagine um smartphone sobre uma mesa, e nela também há um transmissor de ondas (não necessariamente próximo) que emitirá essas ondas — é assim que essa comunicação é feita.

Apesar de possuir a mesma finalidade que esse outro método, descoberto em 2018 por um grupo de cientistas chineses e americanos (o qual utiliza clipes de ruídos branco em músicas ou em trechos de áudio), a técnica divulgada recentemente se propaga somente a partir de um meio físico, então não é possível usá-lo em um ataque em massa, por exemplo.

Os sinais são transmitidos a partir de um transdutor PZT1Titanato zirconato de chumbo. (que custa aproximadamente R$15) e podem ser recebidos pelo smartphone a até 1m de distância. Os pesquisadores também disseram que testaram esse método em 17 smartphones diferentes, incluindo os da Apple, do Google, da Samsung, da Motorola e da Xiaomi — e que ele funcionou em todos.

Para proteger seu(s) smartphone(s) contra esse tipo de invasão, os pesquisadores aconselham o uso de capas de proteção mais grossas, como aquelas feitas de madeira — exatamente porque o ataque utiliza vibrações para se comunicar com o dispositivo.

De qualquer forma, é provável que esse método não tenha (ainda) sido explorado por agentes maliciosos publicamente, a fim de conseguir dados e outras informações pessoais. Usuários que mantêm suas assistentes de voz desativadas também não terão, é claro, problemas com o ataque silencioso.

via Naked Security

Notas de rodapé

- 1Titanato zirconato de chumbo.