Um grupo de quatro pesquisadores descobriu vulnerabilidades em dispositivos da Apple com processadores da séries M e A (Macs, iPhones, iPads mais recentes). Com o nome de iLeakage, a ferramenta que os investigadores conseguiram desenvolver com base nessa vulnerabilidade é capaz de descobrir senhas ao usar aplicativos de preenchimento automático, acessar históricos de visualização do YouTube e ler emails.

O funcionamento da vulnerabilidade dá-se ao abrir um site malicioso — que poderia conter a ferramenta escondida, por exemplo. Para ilustrar melhor o problema, os pesquisadores criaram uma página sobre o iLeakage que também serve para testá-lo. De acordo com eles, se ela estiver aberta e o usuário for, por exemplo, fazer um login ou abrir emails, o software consegue obter as informações com uma velocidade de 24 a 34 bits por segundo.

Além disso, bastam 5 minutos para traçar uma identidade do usuário e mais 30 segundos para descobrir senhas com nível de segurança de 512 bits, com até 64 caracteres, preenchidas automaticamente por aplicativos como o LastPass.

Por meio de JavaScript, o ataque tem a capacidade de abrir a página arbitrariamente para roubar senhas/informações com o comando window.open quando o cursor estiver na página. Como todos os navegadores do iOS são baseados no WebKit, todos estão vulneráveis; no macOS, apenas o Safari apresenta a vulnerabilidade. Ainda que a página seja fechada, os conteúdos continuam rodando na memória do dispositivo.

Assim como os antigos malwares Spectrum e Meltdown, o iLeakage funciona por meio de execução especulativa. Trata-se de uma característica da engenharia dos processadores que consiste em prever padrões de comportamento do usuário e, consequentemente, da CPU1Central processing unit, ou unidade central de processamento..

Embora já se tenha feito ataques usando essas previsões, defesas foram implementadas no sentido de impedir a prática, como limitar a possibilidade de medir precisamente o tempo que a CPU leva para concluir ações. Em navegadores, ainda mais proteções são incluídas, como o limite de 35 bits e o value poisoning.

O iLeakage, porém, conseguiu encontrar brechas até mesmo nessas limitações inseridas na execução especulativa dos processadores, explorando uma vulnerabilidade de confusão de tipo. Outro fator que auxiliou a construção dessa ferramenta foi a possibilidade de o WebKit consolidar vários domínios diferentes no mesmo processo de renderização.

O processo necessário para que tal procedimento fosse feito foi a clássica engenharia reversa, de modo a captar os sinais eletromagnéticos e afins para chegar às informações sensíveis. Com isso, foi possível ultrapassar as limitações do timer da Apple por meio de um sistema baseado em especulações que permite diferenciar acertos de erros do cache. Também foi demonstrada uma variável que usa “condições de corrida”.

E agora?

Combinando as técnicas citadas com as brechas das defesas dos chips M e A (de várias gerações) e com as vulnerabilidades do WebKit, foi possível construir o malware. Segundo o Ars Technica, a Apple afirmou estar ciente desses problemas de segurança e que os corrigirá no futuro por meio de atualizações dos sistemas.

Não há registros de exploração da brecha e, também para o veículo, isso exigiria um alto nível de conhecimento técnico, diminuindo a probabilidade. Os pesquisadores afirmaram ter avisado à Apple sobre as vulnerabilidades em setembro de 2022, o que mostra que eles esperaram mais de um ano para divulgar os seus achados.

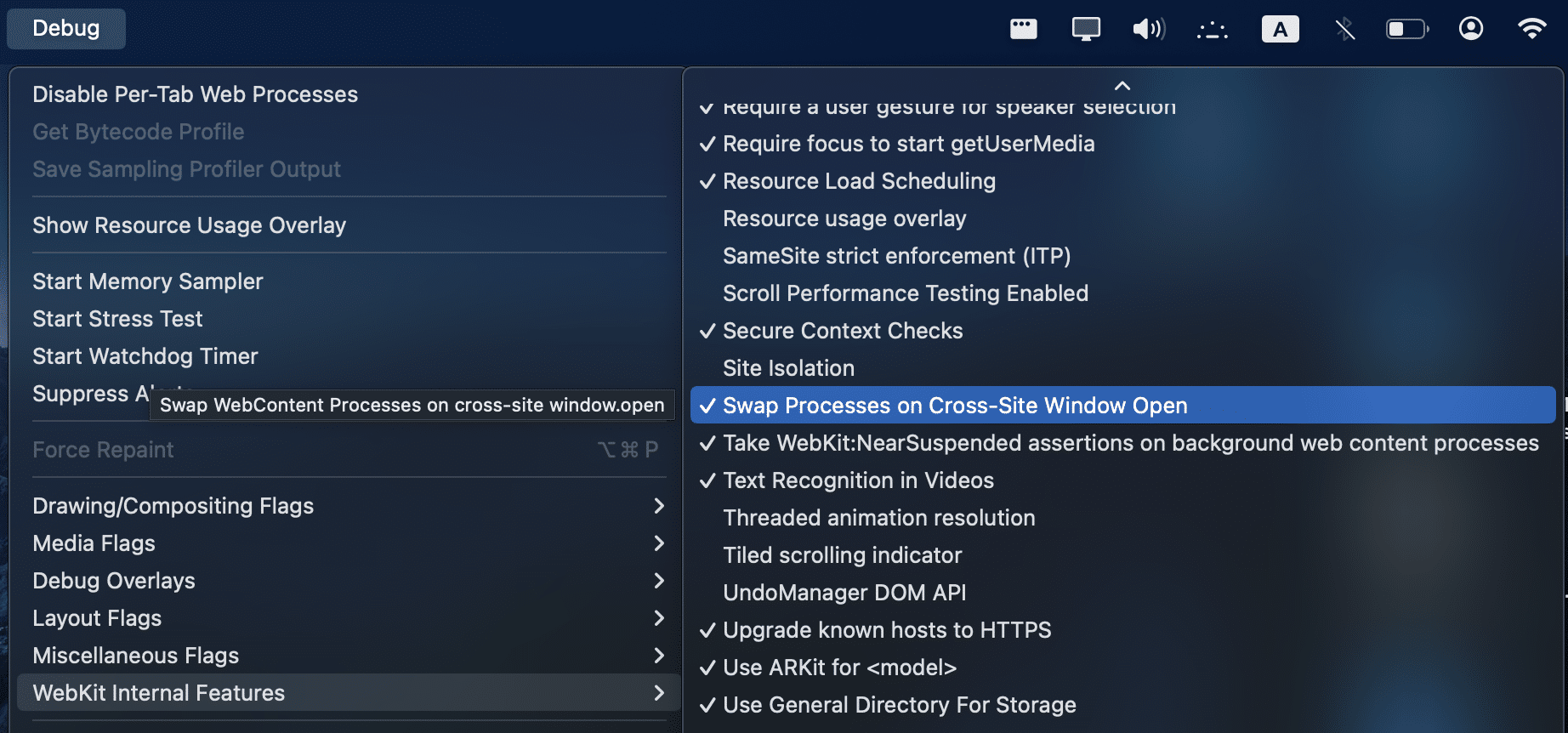

Se você quiser se proteger, porém, os pesquisadores deram uma dica. Usando o macOS Sonoma ou a versão Preview do Safari, deve-se rodar o comando defaults write com.apple.Safari IncludeInternalDebugMenu 1 ou defaults write com.apple.SafariTechnologyPreview IncludeInternalDebugMenu 1 se for a versão Preview no Terminal. Isso adicionará a opção Debug na barra de menus do Safari.

Nesse menu, você precisa ir até um submenu de opções do WebKit, ativar a opção “Swap Processes on Cross-Site Window Open” e pronto: com isso, a vulnerabilidade é mitigada. Uma resolução mais definitiva do problema apenas chegará com uma atualização de software no futuro.

Para o menu deixar de aparecer, basta rodar o comando defaults write com.apple.Safari IncludeInternalDebugMenu 0 se for o Safari no macOS Sonoma ou defaults write com.apple.SafariTechnologyPreview IncludeInternalDebugMenu 0 se for o Preview.

O artigo que descreve a pesquisa dos pesquisadores pode ser lido nesse PDF.

Notas de rodapé

- 1Central processing unit, ou unidade central de processamento.