O CEO1Chief executive officer, ou diretor executivo. do aplicativo de mensagens Signal, Moxie Marlinspike, afirmou ter conseguido invadir um dispositivo de desbloqueio de smartphones criado pela israelense Cellebrite usando um… iPhone SE. Parece que o jogo virou, não é?

Marlinspike revelou “vulnerabilidades críticas que poderiam ser usadas contra investigadores da polícia”. As informações foram publicadas no blog do Signal.

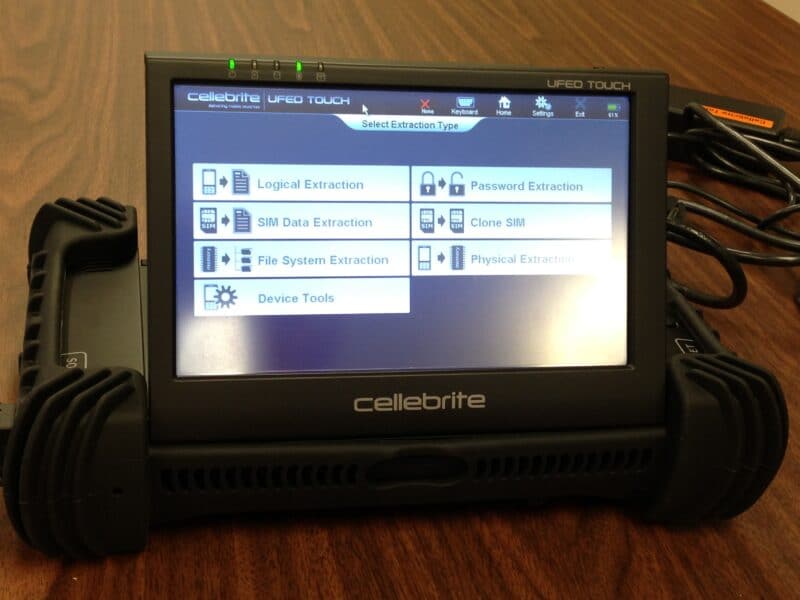

Para quem não sabe, a Cellebrite é uma empresa forense digital que produz ferramentas e recursos para desbloquear dispositivos como o iPhone. Geralmente, seus hardwares são vendidos para agências governamentais e policiais — e até mesmo para órgãos escolares públicos dos Estados Unidos — para uso investigativo.

Marlinspike explicou que o dispositivo da Cellebrite precisa analisar inúmeros tipos de dados não confiáveis no iPhone (ou outro dispositivo) que está sendo verificado. No entanto, ele disse que, devido ao foco em invadir outros hardwares, “muito pouco cuidado” parece ter sido dado à segurança de software da própria Cellebrite.

O executivo apontou que medidas de proteção contra malwares padrões da indústria são inexistentes no hardware da israelense, permitindo “muitas oportunidades” de exploração. Por exemplo, o sistema da Cellebrite usa um software de conversão de áudio/vídeo do Windows lançado em 2012; desde então, o software foi atualizado com mais de 100 correções de segurança — nenhuma das quais está incluída nos produtos da Cellebrite.

Para usuários preocupados com a capacidade da Cellebrite de invadir dispositivos como iPhones, Marlinspike explicou que os produtos da empresa exigem acesso físico ao gadget. Em outras palavras, eles não podem invadir outros hardwares remotamente ou interceptar dados.

Vale ressaltar que Marlinspike publicou detalhes sobre as vulnerabilidades da Cellebrite de forma não oficial. Nesse sentido, ele disse que sua equipe estaria disposta a compartilhar detalhes das vulnerabilidades se a Cellebrite revelar os métodos que usa para invadir iPhones — ou seja, eles estão tentando “chantagear” a empresa israelense.

Obviamente, estamos dispostos a divulgar de forma responsável as vulnerabilidades específicas que encontramos nos produtos da Cellebrite se eles fizerem o mesmo para todas as vulnerabilidades usadas em sua extração de dados físicos e outros serviços para seus respectivos fornecedores, agora e no futuro.

É bem provável que tudo isso tenha vindo à tona pelo fato de a Cellebrite ter anunciado recentemente o suporte para exibir dados do Signal em um dispositivo desbloqueado.

Essa não é a primeira vez que vulnerabilidades da Cellebrite são expostas. Em 2017, os servidores da empresa foram invadidos, o que resultou no vazamento de dados e arquivos técnicos de seus produtos.

via Vice

Notas de rodapé

- 1Chief executive officer, ou diretor executivo.